蜜罐搭建

环境:虚拟机ubuntu18.04。

1.安装前置依赖:

1 | sudo apt-get install g++ gcc |

2.下载前置工具:

1 | #注释头 |

3.安装工具:基本都是编译三部曲

(1)安装Libevent(非同步事件通知的函数库):使用libevent,可以设定某些事件发生时所执行的函数,用来代替程序所使用的循环检查。

1 | #注释头 |

(2)安装Libdnet(提供跨平台的网络相关的API函数库):包括了ARP缓存,路由表查询,IP包及物理帧的传输等。

1 | #注释头 |

(3)安装Libpcap:一个数据包捕获函数库,大多数网络软件都以它为基础

1 | #注释头 |

之前装的依赖 flex bison就是为了这个。

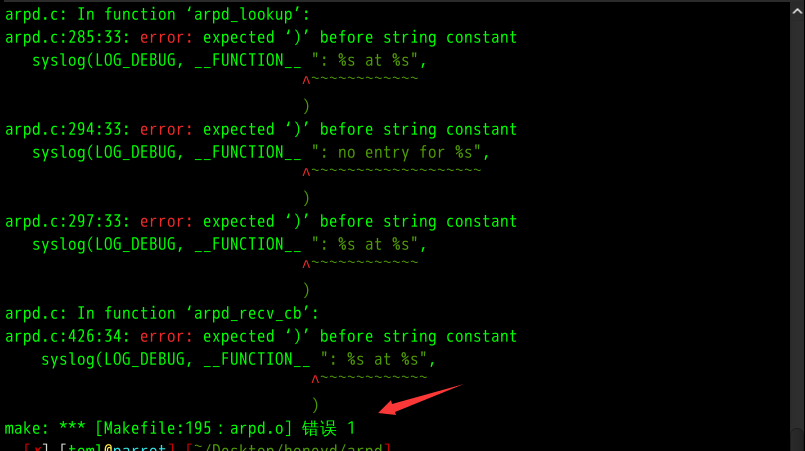

(4)安装ARPD(运行在与Honeyd相同的系统上):arpd是honeyd众多协作工具中最重要的一个工具。工作时监听局域网内的流量,并通过查看honeyd系统的ARP表判断其他系统是否存活。在蜜罐系统中arpd可以指定IP地址,将该系统下的MAC地址伪装成指定IP的MAC地址,这样对指定IP地址范围内未使用的IP的连接访问都被重定向到蜜罐主机,然后对蜜罐主机进行相关的设置,就可以诱导攻击,截取流量。

1 | #注释头 |

4.安装蜜罐工具Honeyd:

1 | #注释头 |

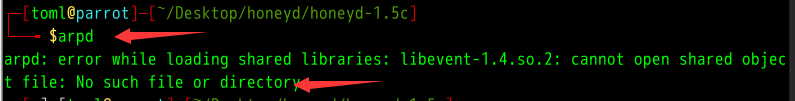

5.先将arpd运行起来:

(1)运行后显示链接不存在:

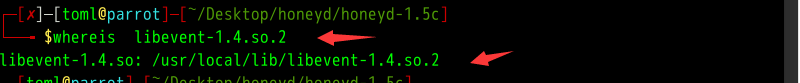

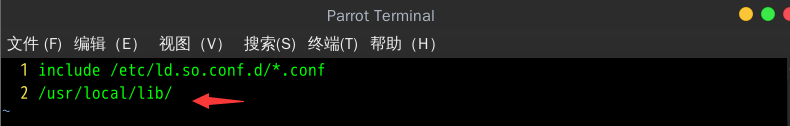

(2)解决办法:找到libevent-1.4.so.2的位置,然后将位置加到定位的文件中

whereis libevent-1.4.so.2

sudo vim /etc/ld.so.conf

sudo ldconfig #重新加载链接

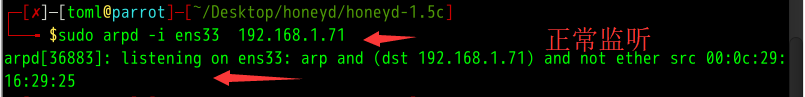

(3)之后选定网卡,即可模拟IP,伪装IP的MAC地址

sudo arpd -i ens33 192.168.1.71

▲这里的ens33是ubuntu下用ip addr查到的,不同系统可能不同。

6.检测Honeyd是否可以运行:

(1)设置启动参数vim honeyd.conf:

1 | #注释头 |

▲注意这里面设置的IP是在局域网下的,且还没有被DHCP分配出去的可用IP。同时设置了该IP主机下的80端口,这样其他用户在访问该IP的80端口时就会运行(Web访问)

sh /home/hacker/Desktop/Web/Honey/honeyd- 1.5c/scripts/web.sh

这条命令,然后返回相应的信息。

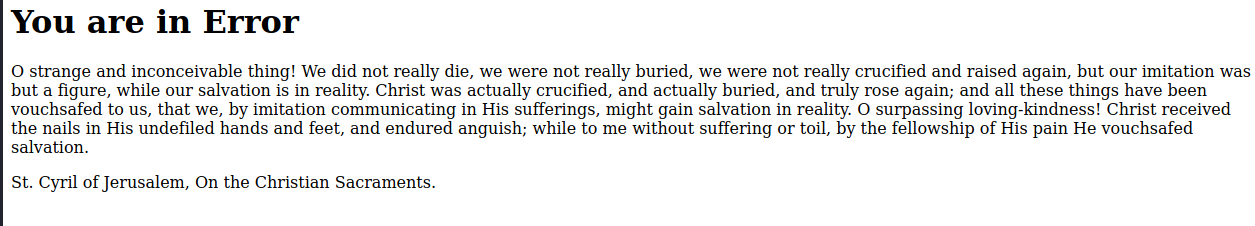

(2)设置web.sh脚本(这可以随便设置,制作一个web前端即可,常用来钓鱼),在honeyd.conf中设置路径:在scripts下原本存在一个自带的脚本,该脚本被其他人访问运行成功后呈现如下:

(3)启动蜜罐honeyd:

honeyd -d -f honeyd.conf 192.168.1.2

▲这样一个蜜罐就搭建起来了,需要注意的是搭建步骤大概分为以下几步:

①利用arpd虚拟IP。

②在honey的启动参数中,也就是honey.conf中绑定虚拟的主机到虚拟IP。

③在honey.conf中设置虚拟主机的相关端口,协议等参数。

④设置端口连接后的返回信息,类似于80端口的web.sh,或者ssh连接端口的页面等等。

⑤启动honey,等待鱼儿上钩。

参考资料:

https://www.dazhuanlan.com/2019/12/17/5df842503e7a9/

https://blog.csdn.net/accepthjp/article/details/46399715

https://blog.csdn.net/zhangxuechao_/article/details/80261502